QuickQ 使用前必须了解的安全问题

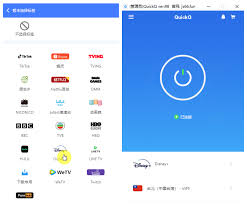

QuickQ 使用前必须了解的安全问题在数字化协作环境中,QuickQ 被广泛用于快速沟通、任务分发和文档协作。上手快是优点,但若忽略安全边界,潜在风险可能带来数据泄露、运营中断甚至合规问题。本文聚焦使用 QuickQ 前必须了解的要点,帮助你在高效与安全之间找到平衡。数据与隐私保护:在数据层面,

QuickQ 使用前必须了解的安全问题

在数字化协作环境中,QuickQ 被广泛用于快速沟通、任务分发和文档协作。上手快是优点,但若忽略安全边界,潜在风险可能带来数据泄露、运营中断甚至合规问题。本文聚焦使用 QuickQ 前必须了解的要点,帮助你在高效与安全之间找到平衡。

数据与隐私保护:在数据层面,务必实现 数据最小化、端到端加密、以及明确的数据留存期限,防止跨域传输带来的风险,并符合 GDPR、CCPA 等法规要求。例如,尽量避免在 QuickQ 内部存储敏感信息的长期副本,对可能的跨境传输进行风险评估与控制。

身份与访问控制:确保账户安全是第一道防线。为关键账户启用 多因素认证、单点登录(SSO),并实施基于角色的访问控制(RBAC)与最小权限原则,同时建立活跃账户审计日志,定期回顾权限分配。

第三方集成与供应链安全:与 QuickQ 的集成往往涉及 API 密钥、插件与应用权限。要进行 密钥管理与定期轮换、对第三方插件进行严格授权评估、仅保留必要的权限,并建立监控以发现异常行为。

配置与运营安全:默认设置往往较宽松,必须进行变更管理。禁用公开分享、对外暴露的链接要设定有效期,启用日志与告警,确保系统与插件的 及时补丁更新,并制定定期的备份与灾难恢复演练计划。

事件响应与合规性:建立明确的应急响应流程与数据泄露通知机制,确保在发现异常时能快速定位、隔离与处置,同时进行事后合规性自查,记录处理过程以满足审计需求。

案例分析

- 案例一:某企业在引入 QuickQ 时未开启 MFA,邮箱账户被钓鱼窃取,内部重要信息短时暴露,后经调查才意识到身份认证的重要性。教训在于将 身份认证 与 访问审计 放在前置位置。

- 案例二:另一家公司集成了第三方插件,但未对插件权限做严格评估,插件申请访问跨域数据导致数据外露。事后补充了密钥轮换与最小权限策略,强化供应链安全。

通过以上要点,你可以在使用 QuickQ 的同时,确保数据安全、身份可靠、供应链稳健与运维可控,让协作与安全并行。

相关文章

QuickQ 为什么连不上?

QuickQ 连不上通常是因为网络不通、应用或系统设置问题、服务器临时不可用或设备本地缓存和权限限制,按步骤排查网络、路由、应用版本、登录信息及防火墙设置,必要时收集错误信息联系官方支持。步骤一:先确认本地网络和设备基本状态检查手机或电脑的网络连接确认当前网络是否可用:打开

阅读更多 →

QuickQ 老版本升级到最新版教程

QuickQ 老版本升级到最新版教程随着 QuickQ 的持续更新,最新版带来更快的响应与新工具。为避免数据丢失与设置混乱,本文给出一个不踩坑的升级流程,帮助你从老版本无缝跳转到最新版,避免数据丢失与设置混乱

阅读更多 →

QuickQ 日常使用最常见问题有哪些?

直接答案:QuickQ 日常最常见的问题集中在安装与启动异常、登录与账号问题、功能使用不熟、数据同步与备份失败以及性能或报错提示,通常通过检查版本与权限、重启与清理缓存、确认网络与账号状态、按步骤导出或恢复数据、以及采集日志联系

阅读更多 →